幾周前,OpenSSL網站加密工具曝出的“Heartbleed”漏洞,已經將整個互聯網安全領域震翻了一回,絕大多數網站也都在第一時間修復了它。但是一個新的問題又浮出了水面。一名安全研究人員發現了兩款第三方安全登錄協議上的漏洞,雖然當事人表示此漏洞的修復比OpenSSL的“Heartbleed”漏洞更困難,但業內人士認為此漏洞并不會對用戶造成信息危害。

據Cnet報道,新加坡南洋理工大學一位名叫Wang Jing的博士生,發現了OAuth和OpenID開源登錄工具的“隱蔽重定向”漏洞(Covert Redirect)。

利用這個漏洞,攻擊者可以創建一個使用真實站點地址的彈出式登錄窗口,而不是使用一個假的域名,以引誘上網者輸入他們的個人信息。

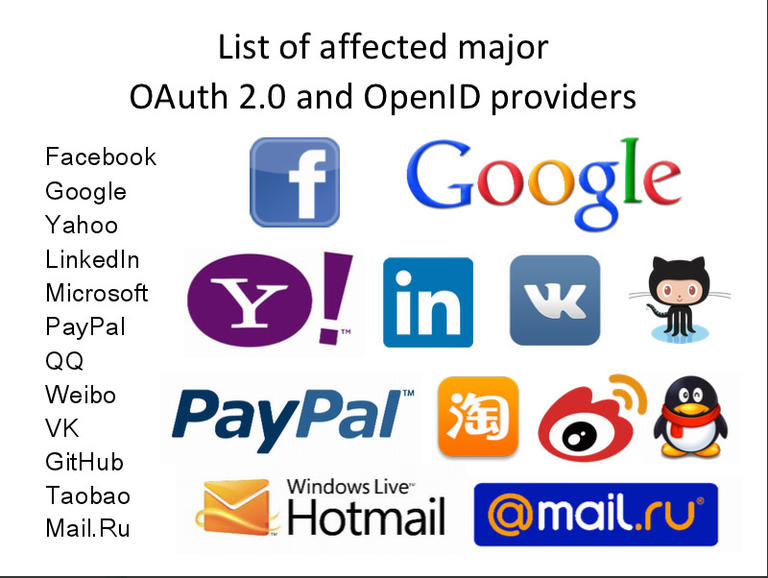

鑒于OAuth和OpenID被廣泛用于各大公司,如微軟、Facebook、Google、以及LinkedIn,Wang表示他已經向這些公司匯報了這一漏洞。

Wang聲稱,微軟已經給出了答復,調查并證實該問題出在第三方系統,而不是該公司的自有站點。

Facebook也表示,“短期內仍無法完成完成這兩個問題的修復工作,只得迫使每個應用程序平臺采用白名單”。

至于Google,預計該公司會追蹤OpenID的問題;而LinkedIn則聲稱它將很快在博客中說明這一問題。

諷刺的是,微軟、Google、以及其它科技公司,在早幾天才宣布了“資助開源安全系統研究,以避免又一個Heartbleed危機”的消息。(責編:周小璐)

原文鏈接:OAuth與OpenID登錄工具曝出重大漏洞

相關科普:

OAuth、OAuth與OpenID區別和聯系

OpenID簡介

Google OAUTH + OpenID解決方案

Can someone explain the “Covert Redirect” vulnerability in OAuth and OpenID?

2014年5月7日星期三,我們特別請到了TryStack團隊核心成員章津楠與TryStack首席公有云顧問吳